Network Monitor (Netmon)는 네트워크 프로토콜 트래픽 분석 유틸리티입니다.

Network Monitor 3.1 을 사용해서 네트워크 프로토콜을 수집하는 몇 가지 방법을 정리하였습니다.

Netmon 2.x와 3.x의 가장 큰 변화는 캡쳐 필터링이라고 생각합니다.

캡쳐 필터링 옵션 변화에 따른 패킷 수집 방법을 사례 별로 아주 기본적인 테스트를 해 봅니다.

일반적으로 Netmon 트래픽을 수집하기 위해서는 Client와 Server 측에서 함께 로그 수집을 해야

문제 해결을 위한 보다 정확한 데이터를 얻을 수 있습니다.

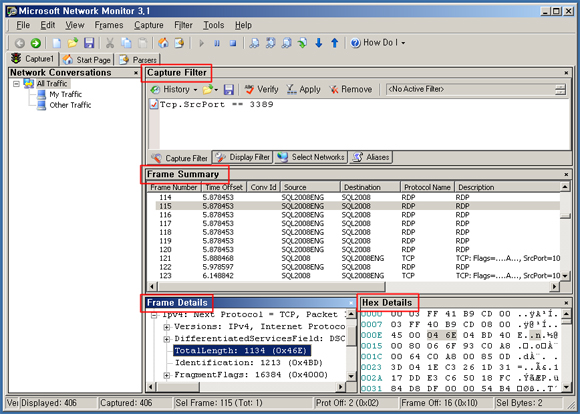

아래 그림은 Netmon 3.1 인터페이스입니다.

Catpure Filter 제어, Frame Summary, Frame Details, Hex Details 값을 바로 확인할 수 있습니다.

Capture Filter 에 Filter 구문을 작성한 뒤 반드시 Verify, Apply 하여 체크 및 필터를 적용해야 합니다.

[환경]

Server : 192.168.0.100

Client : 192.168.0.133

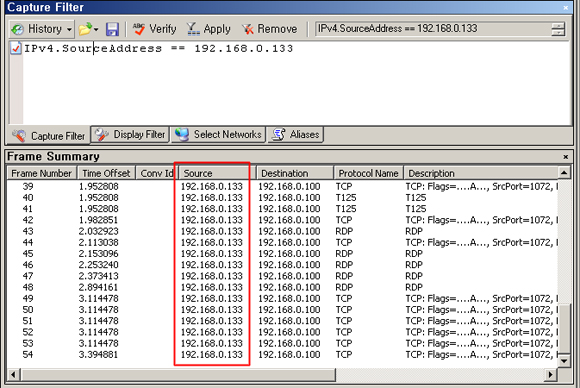

Case 1. 특정 Source IP Address(192.168.0.133) 에서 유입되는 Packet 확인

Client 에서 Server 로 터미널 서비스 접속을 시도 하였습니다.

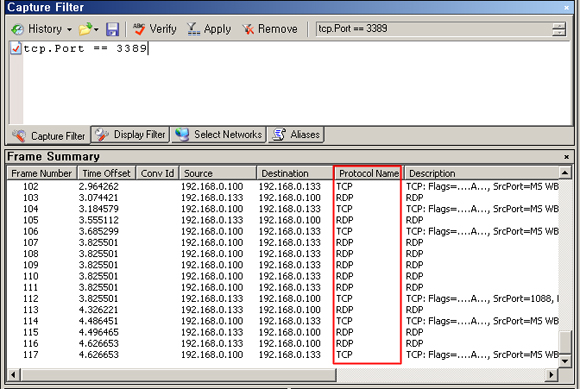

Case 2. TCP Source Port 가 3389인 frame 확인

Client 에서 Server 로 터미널 서비스 접속을 시도 하였습니다.

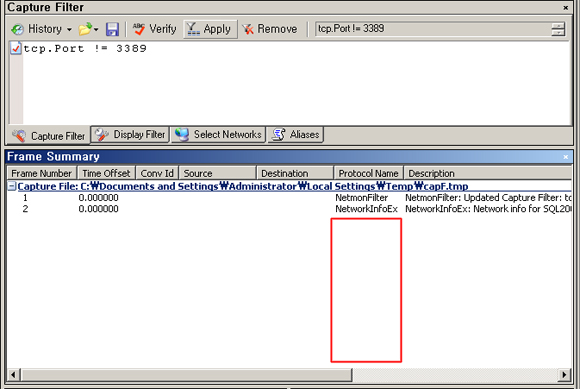

Case 3. 3389 port Packet은 캡쳐하지 않음

터미널 서비스 3389 포트 커넥션을 시도 하였으나 아래 그림과 같이 캡쳐되지 않습니다.

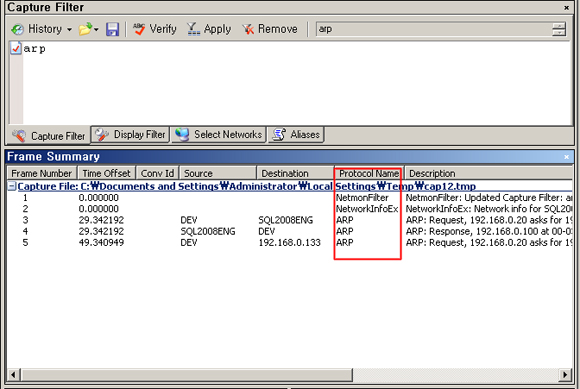

Case 4. ARP Packet 찾기

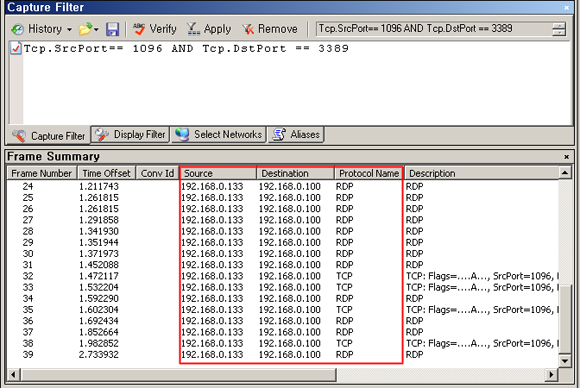

Case 5. Source Port 1096, Destination Port 3389 과 일치하는 Packet

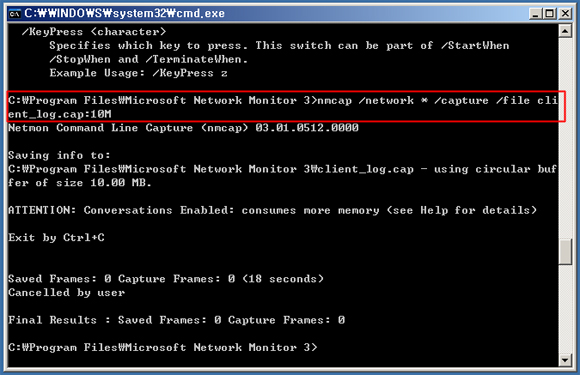

Case 6. Command 명령을 이용한 Packet 수집

수집이 완료되면 Ctrl + C 를 입력하여 수집을 중지합니다.

자, 수집을 하셨으니 이제 분석을 해야겠죠?

누가하죠? 어떻게?.... What?

약은 약사에게 패킷 분석은 과장님에게 ^^;

[참고자료]

Microsoft Network Monitor 3.1

http://www.microsoft.com/downloads/details.aspx?familyid=18b1d59d-f4d8-4213-8d17-2f6dde7d7aac&displaylang=en

The Basics of Reading TCP/IP Traces

http://support.microsoft.com/kb/169292/en-us

Explanation of the Three-Way Handshake via TCP/IP

http://support.microsoft.com/kb/172983/en-us

Into to Filtering with Network Monitor 3.0

http://blogs.technet.com/netmon/archive/2006/10/17/into-to-filtering-with-network-monitor-3-0.aspx

작성자 : Lai Go / 작성일자 : 2008.07.01